ちょっと古い記事ですが、ドジっ娘メイドがNECサーバの新キャラに (AKIBA PC Hotline! Junk Blog)![]() 、まぁ単にPCサーバーのチラシにメイドキャラが使われたというだけといえばそれまでですが、作ったのが大手メーカーであるということがちょっと話題性あるかなと。

、まぁ単にPCサーバーのチラシにメイドキャラが使われたというだけといえばそれまでですが、作ったのが大手メーカーであるということがちょっと話題性あるかなと。

技術的に新規性が打ち出せなくなり他社とも差別化が図れなくなると、キャラクター性のあるものを商品に貼り付けるなどに走るのはどの量産工業製品でもありえること。食品・お菓子は絶えず存在するし、自動車やバイクなどでも時々見かける。つまりPCサーバーもこういう領域に入っちゃったということですね。

NECはhp ProLiant ML115![]() に対抗してのことでしょうけど(Netburst系の在庫を決算前に処分したいというのもあるかも)、AKIBA PC Hotline!にも書いてあるように、PC自作する人ならケースと電源、マウスにキーボート、CD-ROMまで手に入ると思えば安い買い物だと思う。

に対抗してのことでしょうけど(Netburst系の在庫を決算前に処分したいというのもあるかも)、AKIBA PC Hotline!にも書いてあるように、PC自作する人ならケースと電源、マウスにキーボート、CD-ROMまで手に入ると思えば安い買い物だと思う。

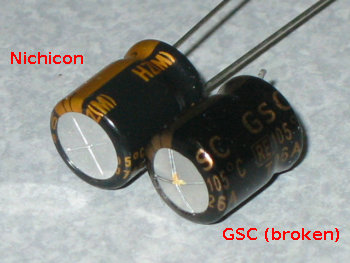

以前に安いPCが欲しいという相談をされPCサーバを勧めたところ、躊躇されたことがありました。サーバといっても中身はデスクトップPCとほとんど同じ。WindowsもLinuxも動くし、PCI Expressスロットにグラフィックボード挿せばゲームもできる。NECのなんか、マザーボード上にRAIDコントローラまである。信頼性のある(最新ではないが)パーツを使うのでケミコンが吹っ飛ぶ![]() 心配もないでしょう。

心配もないでしょう。

- 冷却性能を優先でファンの音が少しうるさいかもしれません。hp ProLiant ML115は会社にあるので聞いてみましたが、デスクトップPCと変わらないみたいでした。ほかのやかましいサーバの音でかき消された可能性もありますが。

- CPUが古い。過去の使用で信頼性が確認されたという証拠でも。

- メモリがECC付というほぼサーバにしか使われない規格。数週間から数ヶ月連続稼動が当たり前のPCサーバでは、デスクトップ/ノートPCでは極稀にしか発生しないメモリの不具合も防がないといけません。そのために増設時にはECC付き(さらにはバッファ有り)という、普通の店では売ってない規格のメモリが必要。新品は割高ですが、中古ならデスクトップのメモリより秋葉原などで叩き売られたりします。

- 大きいw とはいっても、自作のミニタワー・フルタワーと同じ程度ですが。

上にも書いたとおりPCサーバはPCなので、PCの規格にのっとってます。自作できる人なら、Core2Duoのマザーボードに換えちゃえばいいわけで。ケースと電源は下手なものより頑丈ですよ。

Comments